Introduction à la gestion des accès : la clé de la sécurité informatique en entreprise

À l’ère du numérique, où la protection des données devient une priorité absolue, la gestion des accès s’impose comme un élément central de la cybersécurité en entreprise. Cette pratique essentielle, qui consiste à réguler qui peut accéder à quelles informations et ressources informatiques, est cruciale pour préserver l’intégrité et de la confidentialité des données sensibles.

PODCAST

Vous manquez de temps ? Écoutez l’article !

- Qu’est-ce que c’est ?

La gestion des accès est l’ensemble des règles et politiques qui permettent aux utilisateurs d’accéder aux ressources numériques et de les contrôler, telles que les applications, les appareils, les réseaux et les services cloud.

- Quand dois-je mettre en place une gestion des accès ?

Gérer les accès passe par la mise en place les systèmes de gestion des utilisateurs permettant aux administrateurs de gérer les accès aux appareils, aux logiciels et aux services. Cela inclut l’administration des autorisations, la surveillance de l’utilisation et la fourniture d’un accès authentifié.

La gestion des utilisateurs permet aux administrateurs d’effectuer les opérations suivantes :

- Regrouper les utilisateurs en fonction de leurs besoins et de leurs rôles

- Empêchez l’accès non autorisé à l’infrastructure, aux applications et aux données

- Autoriser les utilisateurs à définir et à réinitialiser des mots de passe

- Utiliser des fournisseurs de réseaux sociaux pour l’authentification

- Fédérer avec un fournisseur d’identité

- Activer l’authentification multi factorielle (MFA)

- Attribuer des droits d’utilisateur aux systèmes, services et applications

- Gérer les droits des utilisateurs au sein des services et des applications

- Qu’est-ce que j’y gagne ?

La gestion des accès a plusieurs avantages non négligeables. Nous allons lister les plus importants ci-après :

- Encadrer les procédures d’arrivée et de départ des utilisateurs (création et suppression des droits)

- Traçabilité des activités utilisateurs

- Protection accrue des données par une meilleure granularité des droits.

- Homogénéisation des politiques de sécurité en se reposant sur la fédération d’identité.

Les Fondements de la Gestion des Accès

1. Comprendre l’Authentification et l’Autorisation

La gestion des accès dans le contexte de la cybersécurité d’entreprise repose sur deux piliers : l’authentification et l’autorisation. L’authentification concerne la vérification de l’identité d’un utilisateur. C’est la première étape pour accéder à un système informatique. Elle se fait généralement par des moyens tels que les mots de passe, les empreintes digitales, ou la reconnaissance faciale. Une fois l’identité confirmée, l’étape suivante est l’autorisation. Elle détermine les niveaux d’accès accordés à un utilisateur authentifié. Ce processus permet de s’assurer que chaque utilisateur accède uniquement aux informations et aux ressources nécessaires à ses fonctions.

2. La Sécurité des Données grâce à la Gestion des Accès

La gestion efficace des accès est essentielle pour la protection des données. Elle empêche l’accès non autorisé aux informations sensibles et minimise ainsi les risques de fuites de données. En définissant clairement qui peut accéder à quoi, les entreprises peuvent mieux protéger leurs actifs informationnels contre les intrusions externes et les abus internes.

3. Le Rôle de la Comptabilisation dans la Gestion des Accès

La comptabilisation est un autre aspect crucial de la gestion des accès. Elle implique la tenue de registres précis des activités d’accès, permettant un suivi et une analyse pour détecter d’éventuelles anomalies ou comportements suspects. Cette traçabilité est vitale pour l’audit de sécurité et la conformité réglementaire, fournissant des preuves indispensables en cas d’incident de sécurité.

4. Implémentation et Maintenance des Systèmes de Gestion des Accès

La mise en place d’un système de gestion des accès efficace nécessite une planification minutieuse et une implémentation réfléchie. Cela inclut le choix de solutions technologiques appropriées, la formation des utilisateurs et la création de politiques claires de gestion des accès. La maintenance régulière du système est également cruciale pour assurer son efficacité continue. Cela comprend des mises à jour régulières, des audits de sécurité et des ajustements en fonction de l’évolution des besoins de l’entreprise et du paysage des menaces.

5. Gestion des Accès dans un Environnement Mobile et Cloud

Avec l’augmentation du travail à distance et l’utilisation accrue des services cloud, la gestion des accès devient plus complexe mais aussi plus essentielle. Les entreprises doivent étendre leurs stratégies de gestion des accès pour couvrir non seulement les réseaux internes mais aussi les appareils mobiles et les applications cloud. Cela implique souvent l’utilisation de solutions telles que l’authentification multifacteur et la gestion des identités et des accès dans le cloud (CIAM), garantissant un accès sécurisé peu importe l’emplacement de l’utilisateur ou le dispositif utilisé.

Quelques chiffres clés

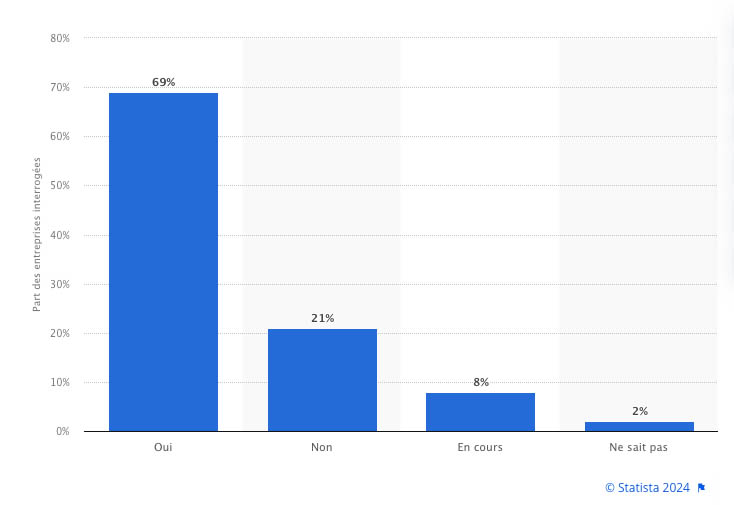

“Existe-t-il dans votre entreprise une procédure pour gérer, en cas de départ ou de mutation des collaborateurs, la suppression de tous les droits d’accès et la restauration de tout matériel ?”

Sources : Statista 2024 – Publication en 2018 – Étude auprès de 350 personnes d’entreprise de plus de 100 salariés

Cas pratiques et études de cas

Exemples de mise en œuvre réussie de la gestion des accès

Secteur Financier : Banque Internationale

- Contexte : Une grande banque internationale a mis en place un système de gestion des accès pour protéger ses données sensibles et se conformer aux réglementations strictes du secteur.

- Implémentation : Utilisation d’authentification multifacteur et de contrôles d’accès basés sur les rôles pour sécuriser les transactions et les données client.

- Résultats : Réduction significative des incidents de sécurité, amélioration de la conformité réglementaire et renforcement de la confiance des clients.

Secteur de la Santé : Hôpital de Référence

- Contexte : Un hôpital de renom a adopté une gestion des accès pour protéger les informations médicales confidentielles des patients.

- Implémentation : Système d’accès basé sur des rôles avec des autorisations spécifiques pour différents niveaux de personnel médical et administratif.

- Résultats : Protection efficace des dossiers des patients, amélioration de l’efficacité opérationnelle et conformité avec les réglementations sur la confidentialité des données de santé.

Secteur Technologique : Entreprise de Logiciels

- Contexte : Une entreprise de développement de logiciels a besoin de sécuriser ses projets et ses données propriétaires.

- Implémentation : Gestion des accès avec une attention particulière aux droits d’accès pour les développeurs, basée sur les projets en cours.

- Résultats : Sécurisation des propriétés intellectuelles et amélioration de la collaboration interne tout en maintenant un contrôle strict des accès.

Analyse des Bénéfices et des Retours d’Expérience

Les études de cas ci-dessus illustrent clairement les avantages de la gestion des accès. Les entreprises de différents secteurs ont pu non seulement améliorer la sécurité de leurs données mais aussi optimiser leur fonctionnement interne. Les principaux bénéfices observés incluent :

- Amélioration de la Sécurité des Données

- Conformité Réglementaire

- Efficacité Opérationnelle

- Confiance des Clients

Conclusion

En résumé, la gestion des accès est un élément vital de la cybersécurité dans toute entreprise. Elle joue un rôle crucial dans la protection des données et la conformité réglementaire. Les exemples variés de son application efficace démontrent son importance indéniable. Une gestion des accès bien conçue et mise en œuvre assure la sécurité des informations tout en facilitant l’accessibilité pour les utilisateurs autorisés. C’est un équilibre essentiel pour le succès et la sécurité dans le monde numérique actuel.