- Gestion sécurisée du parc informatique : un guide complet.

- Qu'est-ce que la cybersécurité ?

- L'importance de la gestion des parcs informatiques

-

Quelques bonnes pratiques de la cybersécurité

- 1. Principes de sécurité pour la création de mots de passe inviolables.

- 2. Renforcement de la Sécurité et de l'Authentification (2FA/MFA)

- 3. Stockage Crypté des Informations d'Identification

- 4. Détection Proactive de Virus et Vulnérabilités

- 5. Mises à Jour Constantes des Logiciels et Systèmes

- 6. L'importance des Sauvegardes Régulières des Données

- 7. Prudence dans l'Installation de Logiciels

- Cyberesponse : le Label de cybersécurité

- Gestion des parcs informatiques : les bonnes pratiques

- Conclusion

- Gestion sécurisée du parc informatique : un guide complet.

- Qu'est-ce que la cybersécurité ?

- L'importance de la gestion des parcs informatiques

-

Quelques bonnes pratiques de la cybersécurité

- 1. Principes de sécurité pour la création de mots de passe inviolables.

- 2. Renforcement de la Sécurité et de l'Authentification (2FA/MFA)

- 3. Stockage Crypté des Informations d'Identification

- 4. Détection Proactive de Virus et Vulnérabilités

- 5. Mises à Jour Constantes des Logiciels et Systèmes

- 6. L'importance des Sauvegardes Régulières des Données

- 7. Prudence dans l'Installation de Logiciels

- Cyberesponse : le Label de cybersécurité

- Gestion des parcs informatiques : les bonnes pratiques

- Conclusion

Gestion sécurisée du parc informatique : un guide complet.

Dans le monde numérique d’aujourd’hui, la cybersécurité est devenue un enjeu critique pour les entreprises, indépendamment de leur taille ou de leur secteur d’activité. La gestion sécurisée de vos outils informatiques est indispensable pour assurer la protection de vos données et de votre infrastructure. Dans cet article, nous aborderons les meilleures pratiques pour la gestion de vos outils informatiques tout en mettant l’accent sur « cyberesponse – Security », notre Label de cybersécurité à destination des entreprises.

PODCAST

Vous manquez de temps ? Écoutez l’article !

Qu'est-ce que la cybersécurité ?

La cybersécurité est un ensemble de méthodes et de pratiques visant à protéger les systèmes informatiques, les réseaux, les programmes et les données contre les actions malveillantes. Ces menaces peuvent prendre de nombreuses formes, comme le vol de données, la destruction (Rançonnage) de données, l’extorsion d’argent ou la perturbation des opérations (Déni de service).

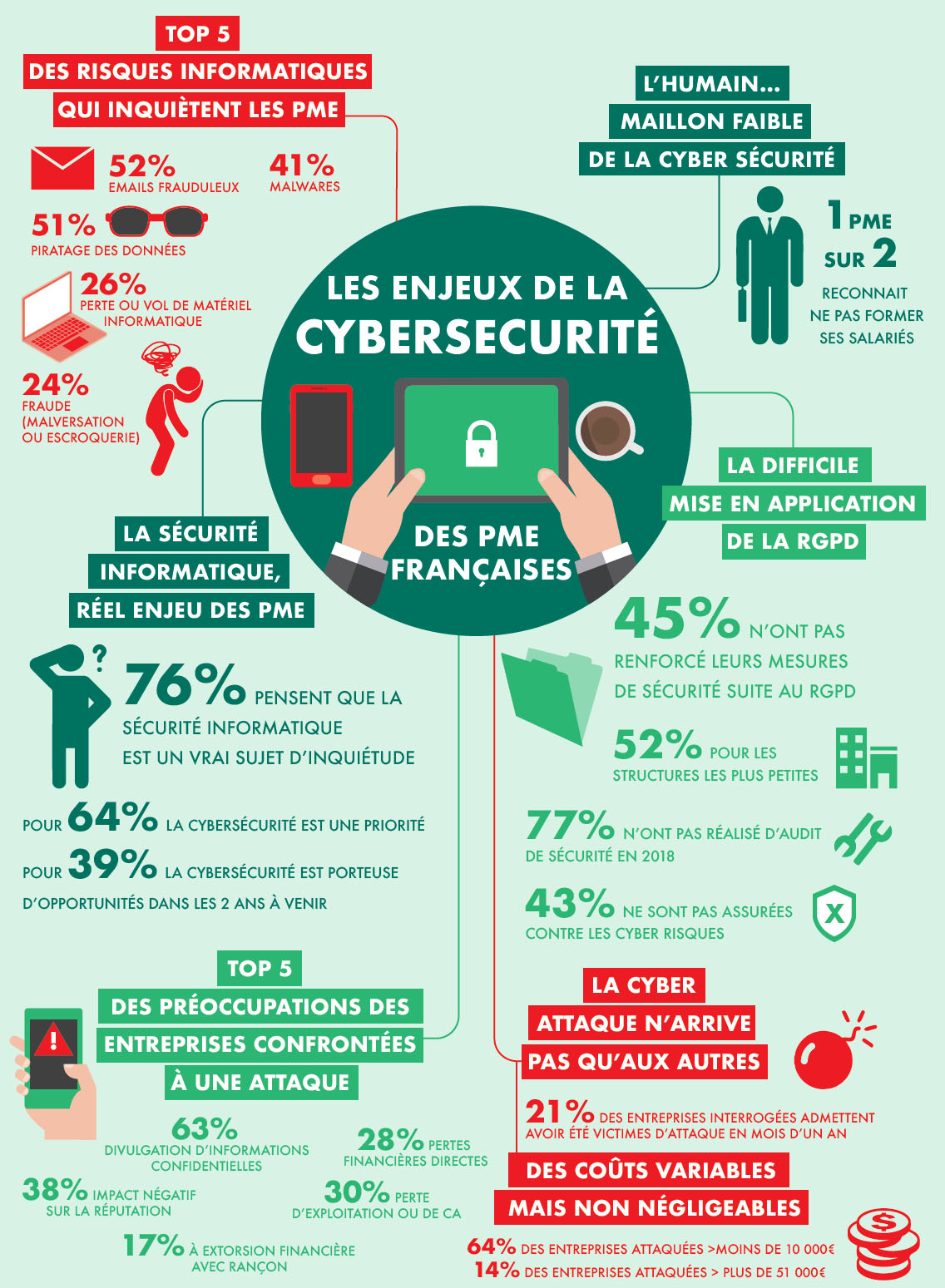

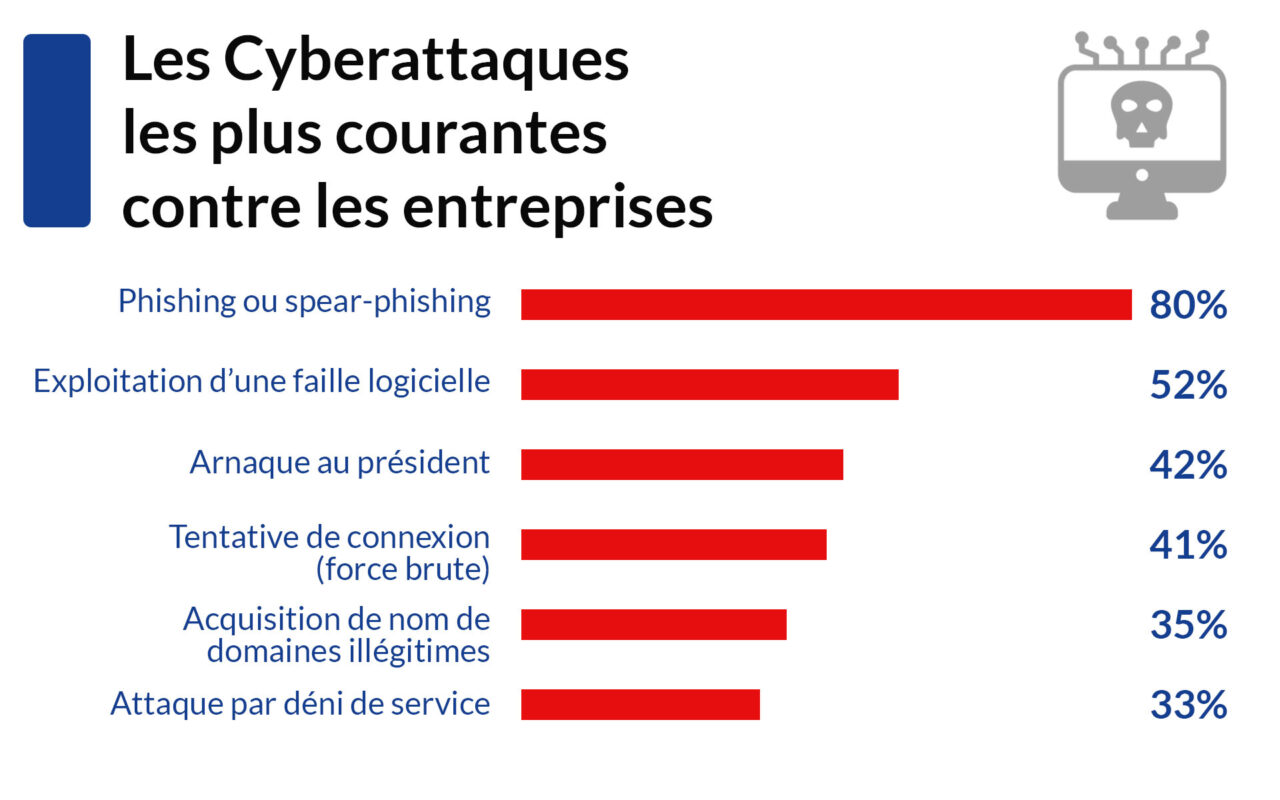

Dans le contexte actuel d’augmentation constante des cyberattaques, il est essentiel pour les entreprises de mettre en place des mesures de cybersécurité robustes pour protéger leurs outils informatiques. Ces mesures incluent l’utilisation de logiciels de sécurité pour la protection des postes et des serveurs (EPDR, Firewall, Antivirus), la mise à jour régulière des systèmes d’exploitation et des logiciels. Mais surtout la formation et la responsabilisation des utilisateurs à la cybersécurité par la mise en place de politiques replaçant l’humain au cœur de la sécurisation de l’entreprise.

Source : Kaspersky lab et Euler Hermes 2018

L'importance de la gestion des parcs informatiques

La gestion des actifs informatiques (ou parcs informatiques) est un processus qui consiste à suivre et à encadrer tous les actifs informatiques d’une entreprise. Qu’il s’agisse de matériel (ordinateurs, serveurs, périphériques de réseau) ou de logiciels (systèmes d’exploitation, applications, licences).

Cette gestion permet aux entreprises de maintenir un inventaire précis de leurs actifs, d’optimiser l’utilisation de ces actifs, de réduire les coûts liés à la maintenance et aux mises à jour. Mais également de garantir la conformité aux réglementations et aux normes en matière de cybersécurité.

Quelques bonnes pratiques de la cybersécurité

La cybersécurité n’est pas une tâche ponctuelle, mais plutôt un processus continu qui nécessite l’adoption de bonnes pratiques. Voici sept bonnes pratiques à suivre pour assurer la sécurité de vos actifs informatiques.

1. Principes de sécurité pour la création de mots de passe inviolables.

En matière de cybersécurité, la création d’un mot de passe sécurisé est un élément fondamental pour protéger les informations personnelles et professionnelles. Un mot de passe sécurisé doit être suffisamment complexe pour résister aux tentatives de « devinette » ou d’attaque par force brute. Idéalement, il devrait comporter au moins 12 caractères et intégrer une combinaison de lettres majuscules et minuscules, de chiffres, et de symboles. Évitez les mots de passe faciles à deviner, comme les dates de naissance, les noms de famille, ou les séquences simples comme “123456” ou “password”. Il est également conseillé d’éviter les répétitions ou les séquences de caractères évidentes. Pour une sécurité accrue, utilisez des phrases de passe, qui sont de longues chaînes de mots aléatoires, rendant ainsi le mot de passe encore plus difficile à casser. De plus, il est primordial de ne pas réutiliser les mêmes mots de passe sur différents sites ou services, car si l’un d’eux est compromis, les autres le seront également. Enfin, envisagez d’utiliser un gestionnaire de mots de passe pour stocker en toute sécurité vos différents mots de passe, ce qui vous permet de ne pas avoir à les mémoriser tous et garantit une sécurité optimale.

2. Renforcement de la Sécurité et de l’Authentification (2FA/MFA)

La mise en œuvre de politiques strictes et d’authentification renforcée est cruciale. Promouvez l’utilisation de l’authentification à deux facteurs (2FA), qui ajoute un niveau de sécurité en nécessitant un second facteur de vérification, souvent un message texte ou une notification sur une application mobile.

3. Stockage Crypté des Informations d’Identification

L‘utilisation de coffres-forts de mots de passe est une stratégie clé pour renforcer la sécurité des informations d’identification. Ces outils ne se contentent pas de stocker vos mots de passe, mais intègrent également des techniques avancées comme le hachage de mot de passe pour une protection accrue. Lorsque vous entrez un mot de passe dans ces systèmes, il est automatiquement converti en une chaîne de caractères cryptée grâce au hachage. Cette transformation rend les mots de passe pratiquement illisibles et indéchiffrables en cas d’accès non autorisé. En effet, même si un intrus parvenait à accéder à la base de données du coffre-fort, il ne trouverait que des hashcodes indéchiffrables au lieu des mots de passe réels. Cette couche supplémentaire de sécurité assure que vos informations d’identification restent protégées même dans les scénarios de violation de données les plus critiques.

4. Détection Proactive de Virus et Vulnérabilités

Pour une sécurité informatique optimale, il est essentiel d’adopter une approche proactive et avancée, allant au-delà de la simple surveillance pour les logiciels malveillants et les vulnérabilités. Bien que la mise à jour régulière des solutions antivirus traditionnelles soit importante, les organisations doivent aujourd’hui se tourner vers des technologies plus sophistiquées telles que les solutions Endpoint Detection and Response (EDR) ou Endpoint Protection and Response (EPRD). Ces systèmes offrent une surveillance continue et une analyse approfondie du comportement des systèmes pour détecter non seulement les menaces connues, mais aussi les comportements suspects qui pourraient indiquer une attaque en cours ou imminente. Les solutions EDR et EPRD permettent une réponse rapide et automatisée aux incidents, réduisant ainsi le temps entre la détection d’une menace et sa neutralisation. Cette capacité à réagir rapidement est cruciale dans un paysage de cybersécurité où les menaces évoluent constamment et deviennent de plus en plus sophistiquées. L’adoption de ces technologies avancées constitue une étape majeure vers une défense en profondeur et une posture de sécurité renforcée.

5. Mises à Jour Constantes des Logiciels et Systèmes

La mise à jour des logiciels et des systèmes d’exploitation doit être une routine. Ces mises à jour contiennent souvent des correctifs pour des failles de sécurité, améliorant non seulement la sécurité, mais également la performance et la stabilité de vos systèmes.

6. L’importance des Sauvegardes Régulières des Données

L’importance des sauvegardes régulières des données est un aspect crucial de la stratégie de cybersécurité d’une organisation. Les sauvegardes jouent un rôle vital dans la protection contre la perte de données, qu’elle soit due à des défaillances matérielles, des erreurs humaines, des attaques de logiciels malveillants comme les ransomwares, ou des catastrophes naturelles. En réalisant des sauvegardes fréquentes et en les stockant dans des emplacements sécurisés, de préférence hors site ou sur des systèmes de stockage en cloud, les entreprises peuvent s’assurer qu’elles disposent de copies récentes de leurs données essentielles.

Une bonne pratique consiste à suivre la règle 3-2-1 pour les sauvegardes : avoir au moins trois copies totales des données, sur deux supports différents, dont une copie hors site. Cela garantit qu’en cas de défaillance d’un système de sauvegarde, il y aura toujours une autre copie disponible pour la restauration. De plus, il est important de tester régulièrement ces sauvegardes pour s’assurer de leur intégrité et de leur efficacité en cas de récupération nécessaire. Enfin, l’automatisation des processus de sauvegarde peut contribuer à réduire les erreurs humaines et garantir que les sauvegardes sont effectuées de manière cohérente et dans les délais. En somme, les sauvegardes régulières sont une assurance essentielle contre les pertes de données imprévues et un élément indispensable d’une stratégie de cybersécurité robuste.

7. Prudence dans l’Installation de Logiciels

Installez exclusivement des logiciels provenant de sources vérifiées et fiables. Même si certains logiciels de sources inconnues peuvent sembler moins coûteux, ils représentent un risque élevé de contenir des malwares, pouvant gravement compromettre la sécurité de votre infrastructure informatique.

Sources : Statista 2020. CESIN, Opinion Way

Cyberesponse : le Label de cybersécurité

L’évolution rapide de la technologie a conduit à l’émergence de nouvelles solutions pour renforcer la cybersécurité. L’une de ces solutions est Cyberesponse, un Label de cybersécurité qui est plus proche de la réalité des entreprises.

Cyberesponse est une initiative qui vise à promouvoir les meilleures pratiques en matière de cybersécurité en attribuant un Label aux entreprises qui respectent certaines normes de cybersécurité. Ce Label est un gage de confiance pour les clients et les partenaires, car il montre que l’entreprise prend la cybersécurité au sérieux.

L’obtention du Label Cyberesponse se fait à travers un processus d’audit rigoureux, au cours duquel l’entreprise doit démontrer qu’elle suit les meilleures pratiques en matière de cybersécurité. Une fois que l’entreprise a obtenu le Label, elle doit continuer à respecter ces normes pour conserver son statut.

Le Label Cyberesponse procure plusieurs avantages aux entreprises. Tout d’abord, elle aide à renforcer la confiance des clients et des partenaires. De plus, elle peut aider à attirer de nouveaux clients qui accordent une grande importance à la cybersécurité. Enfin, elle peut aider l’entreprise à se démarquer de la concurrence et à se positionner comme un leader en matière de cybersécurité.

Gestion des parcs informatiques : les bonnes pratiques

Maintenant que nous avons couvert l’importance de la cybersécurité et l’avantage du Label Cyberesponse, passons aux bonnes pratiques pour la gestion du parc informatique.

8. Inventaire à jour et détaillé

La première étape de la gestion des parcs informatiques est de tenir un inventaire à jour et détaillé de tous vos actifs. Cela inclut tous les équipements matériels, les logiciels, les licences et autres ressources informatiques.

9. Automatisation des mises à jour et des sauvegardes

Il est essentiel d’automatiser les mises à jour des logiciels et des systèmes d’exploitation, ainsi que les sauvegardes de données. Cela garantit que votre parc informatique est toujours à jour et que vos données sont protégées.

10. Renforcement de la sécurité

En plus de suivre les bonnes pratiques de cybersécurité mentionnées précédemment, vous devez renforcer la sécurité de votre parc informatique en établissant des politiques de sécurité claires, en gardant vos logiciels de sécurité à jour et en formant votre équipe sur les menaces potentielles.

11. Optimisation des opérations IT par la Supervision Centralisée

L’adoption d’un système de supervision est essentielle pour le suivi et la gestion efficace des opérations informatiques. Cette approche permet de surveiller en temps réel les performances et l’état des systèmes, réseaux et applications, garantissant ainsi une détection rapide des problèmes avant qu’ils n’impactent les opérations. La supervision centralise l’ensemble des alertes et des événements au sein d’une interface unique, facilitant l’identification des tendances, la priorisation des incidents et leur attribution rapide aux équipes concernées pour intervention. Cette méthode proactive améliore significativement la réactivité face aux incidents et optimise la disponibilité des services, tout en fournissant des données précieuses pour l’analyse et l’amélioration continue des infrastructures informatiques.

12. Cycle de vie du parc informatique

Enfin, il est important de prévoir l’obsolescence du matériel en effectuant des évaluations régulières de l’état de votre équipement informatique. Cela vous permet de planifier à l’avance le renouvellement de votre matériel et de minimiser les interruptions dues à l’obsolescence du matériel.

Conclusion

La gestion sécurisée de vos actifs informatiques est une tâche complexe qui nécessite une attention constante et des efforts dédiés. Cependant, en suivant les bonnes pratiques de cybersécurité et de gestion des actifs informatiques, et en profitant de solutions comme le Label Cyberesponse, vous pouvez assurer la protection de vos données et de votre infrastructure.

Pour en savoir plus sur Cyberesponse et sur la manière dont ce Label peut aider votre entreprise à renforcer sa cybersécurité, visitez notre page « se labelliser ».